お昼休みにQiitaの記事を見ながらだらだらライブ配信するよ

Qiitaの記事を見ながら、まったりと雑談します。お昼休みのお供にどうぞ。

徳丸浩のウェブセキュリティ講座

Qiitaの記事を見ながら、まったりと雑談します。お昼休みのお供にどうぞ。

Teratailの質問を見ながらだらだら配信します。配信のテストですので内容は期待しないでくださいね。

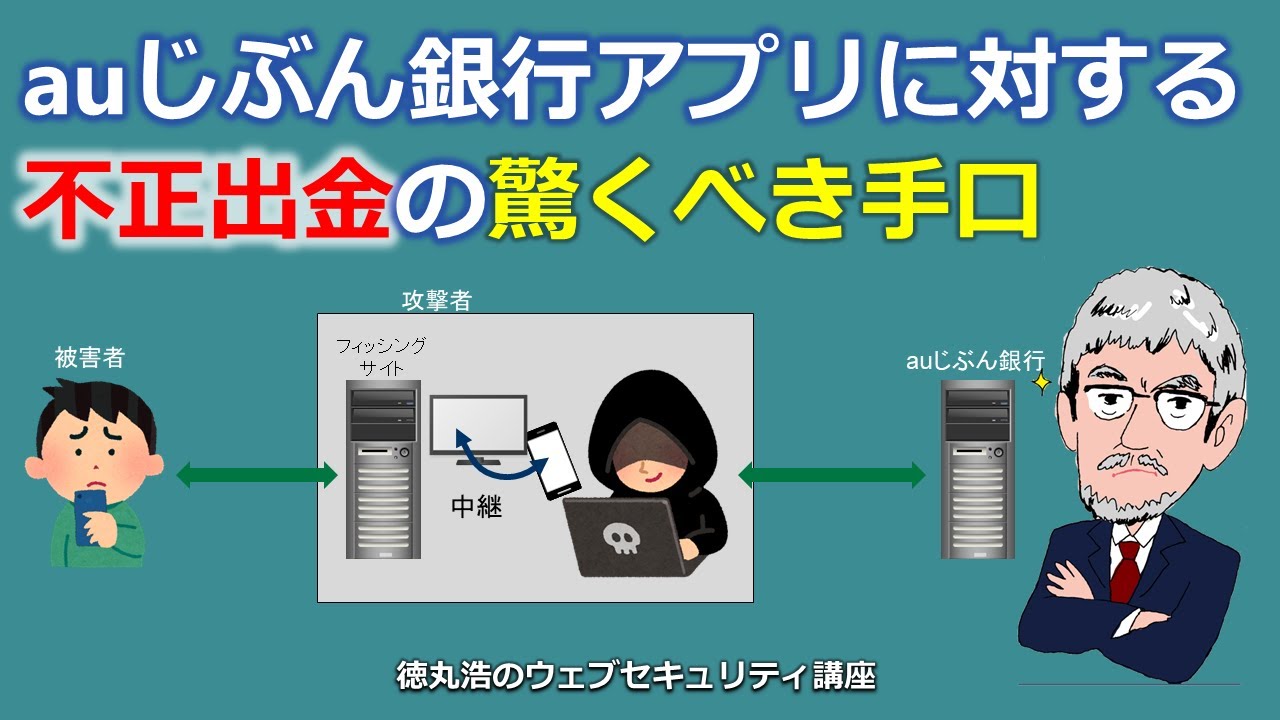

2020年10月13日に一部報道でauじぶん銀行の「スマホATM」という機能がフィッシング被害にあい、現金を不正に引き出される事件の容疑者が逮捕されました。報道およびauじぶん銀行のリリースを元に、このフィッシングの手口を再現してみます。

他人のIDとパスワードを用いてログインすることを不正ログインと呼びます。この動画では、代表的な不正ログインの手法について解説します。

この動画では、CORSの原理、特に「なぜCORSはこうなっているのか」にフォーカスして説明します。

Cookieの改変は現在でも十分防げるわけではありません。本動画では、SafariとGoogle Chrome(およびFirefox)の挙動の違いについてデモを交えて詳しく説明します。

TCP 80ポートが閉じられているサイトでもCookieのsecure属性は必要です。その理由について詳しく解説します。

クロスサイトスクリプティング(XSS)の緩和策として、CookieにHttpOnly属性を付与する方法が知られていますが、これはどの程度効果があるのでしょうか。デモを通じて、実はHttpOnly属性にはあまりXSS攻撃緩和の効果がないことを紹介します。

ウェブサイトにおけるパスワード保護の重要性を3回シリーズで解説します。第3回は、ウェブサイトにてパスワードを保護した形で保存する方法について説明します。

ウェブサイトにおけるパスワード保護の重要性を3回シリーズで解説します。第2回は、ウェブサイトのパスワード管理に対する典型的な誤解について説明します。

お問い合わせはこちら