EGセキュアソリューションズ株式会社が提供するクラウド型WAF「SiteGuard Cloud Edition」で観測したサイバー攻撃の検出情報を集約・分析した「SiteGuard セキュリティレポート」です。

2025年第3四半期の「攻撃種別」「月別」「接続元(地域別)」「サイトジャンル」「接続元IPアドレス」の5つの観点から攻撃の傾向を解説します。

攻撃種別

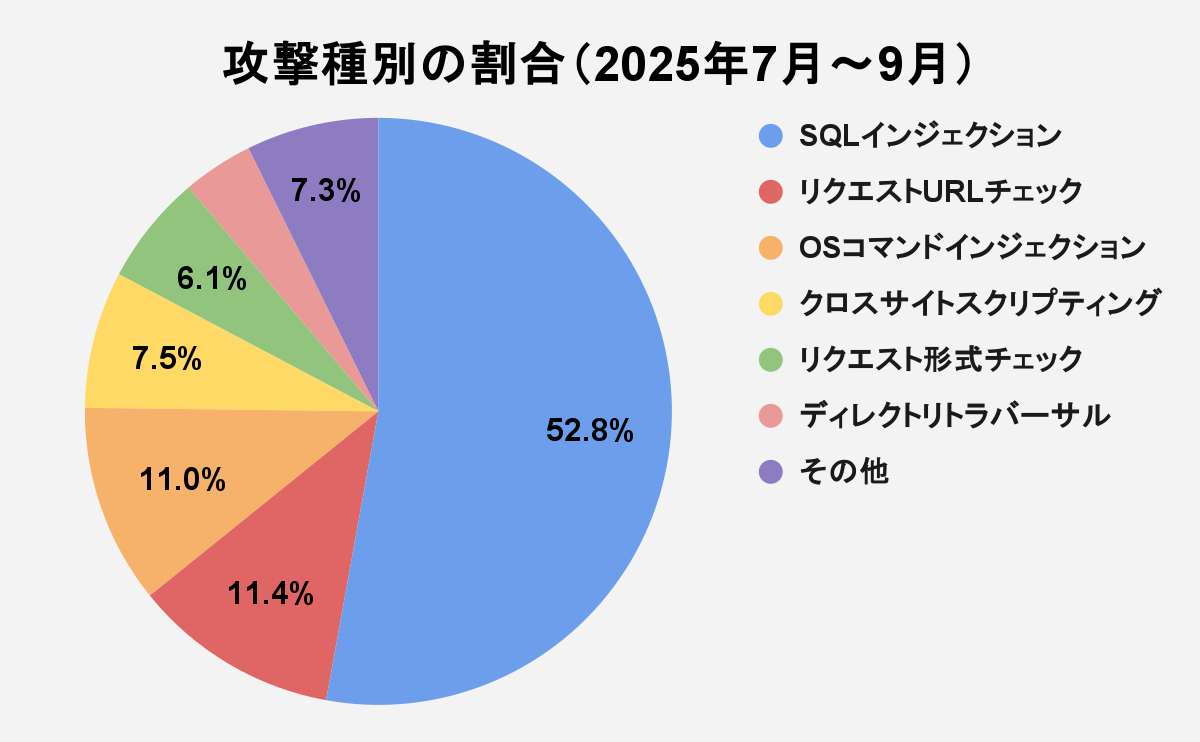

集計期間中(2025年7月~9月)に検出した攻撃種別の割合は以下のようになります。

最も多かったのは「SQLインジェクション」で全体の52.8%を占め、次いで「リクエストURLチェック」が11.4%となりました。

図1 攻撃種別の割合(2025年7月~9月)

|

攻撃種別 |

集計期間中の割合 |

|

SQLインジェクション |

52.8% |

|

リクエストURLチェック |

11.4% |

|

リクエスト形式チェック |

11.0% |

|

OSコマンドインジェクション |

7.5% |

|

クロスサイトスクリプティング |

6.1% |

|

ディレクトリトラバーサル |

3.9% |

|

その他 |

7.3% |

表1 攻撃種別の割合(2025年7月~9月)

月別の検出数

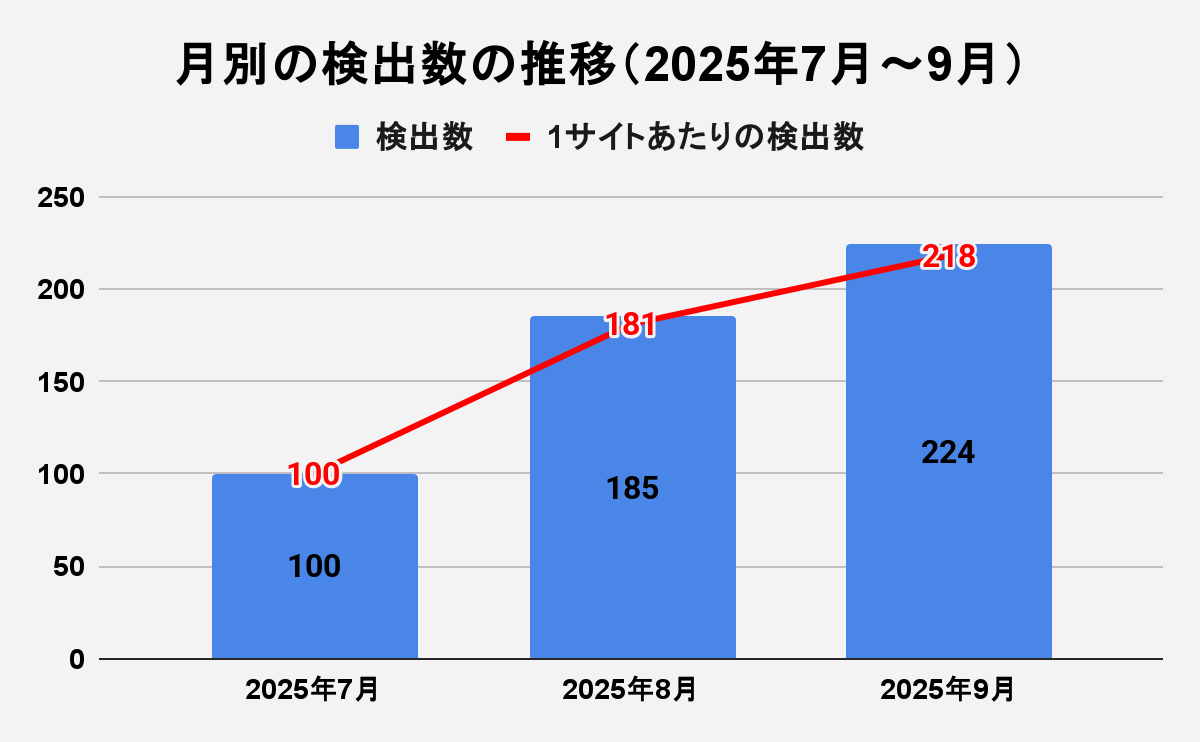

月別の検出数の推移と1サイトあたりの検出数は以下の通りです。月別の検出数と保護対象サイト数により1サイトあたりの検出数を概算しています。

2025年7月の検出数を100とした場合、8月の検出数は185(約85%増)、9月は224(約124%増)となり、7月以降は検出数が増加する傾向でした。

図2 月別の検出数の推移(2025年7月~9月)

※2025年7月を100とした場合で算出

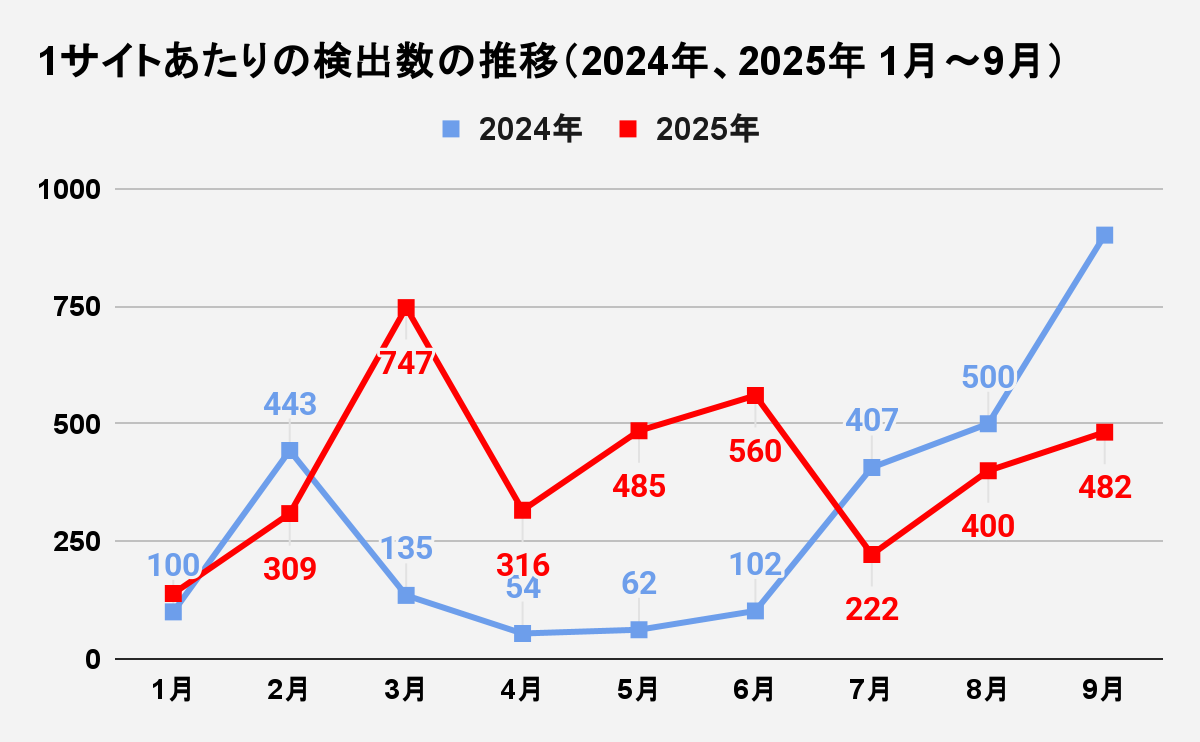

2024年、2025年の1月~9月の1サイトあたりの検出数の推移は以下の通りです。2024年1月の検出数を100とし、月別の検出数と保護対象サイト数により1サイトあたりの検出数を概算しています。

2024年と2025年では第2四半期の1サイトあたりの検出数の傾向は異なりましたが、第3四半期ではどちらも7月以降に増加する傾向でした。

図3 1サイトあたりの検出数の推移(2024年、2025年 1月~9月)

※2024年1月を100とした場合で算出

接続元(地域別)の検出数

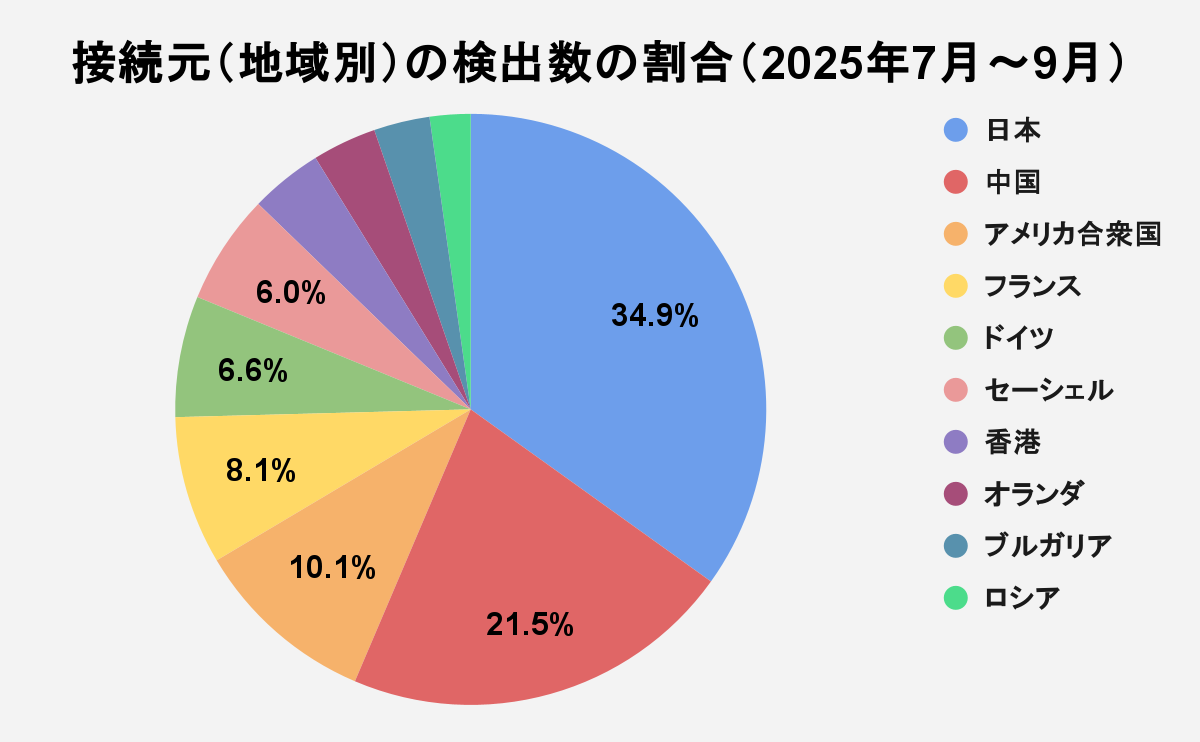

次に接続元(地域別)の検出数の割合です。集計期間中(2025年7月~9月)の接続元(地域別)の割合は以下の通りでした。

日本からの攻撃アクセスが34.9%と最も多く、次いで中国が21.5%となりました。前四半期で最多だったアメリカ合衆国は10.1%で3位でした。

図4 接続元(地域別)の検出数の割合(2025年7月~9月)

|

順位 |

地域 |

集計期間中の割合 |

|

1 |

日本 |

34.9% |

|

2 |

中国 |

21.5% |

|

3 |

アメリカ合衆国 |

10.1% |

|

4 |

フランス |

8.1% |

|

5 |

ドイツ |

6.6% |

|

6 |

セーシェル |

6.0% |

|

7 |

香港 |

4.0% |

|

8 |

オランダ |

3.5% |

|

9 |

ブルガリア |

3.1% |

|

10 |

ロシア |

2.2% |

表2 接続元(地域別)の検出数の割合(2025年7月~9月)

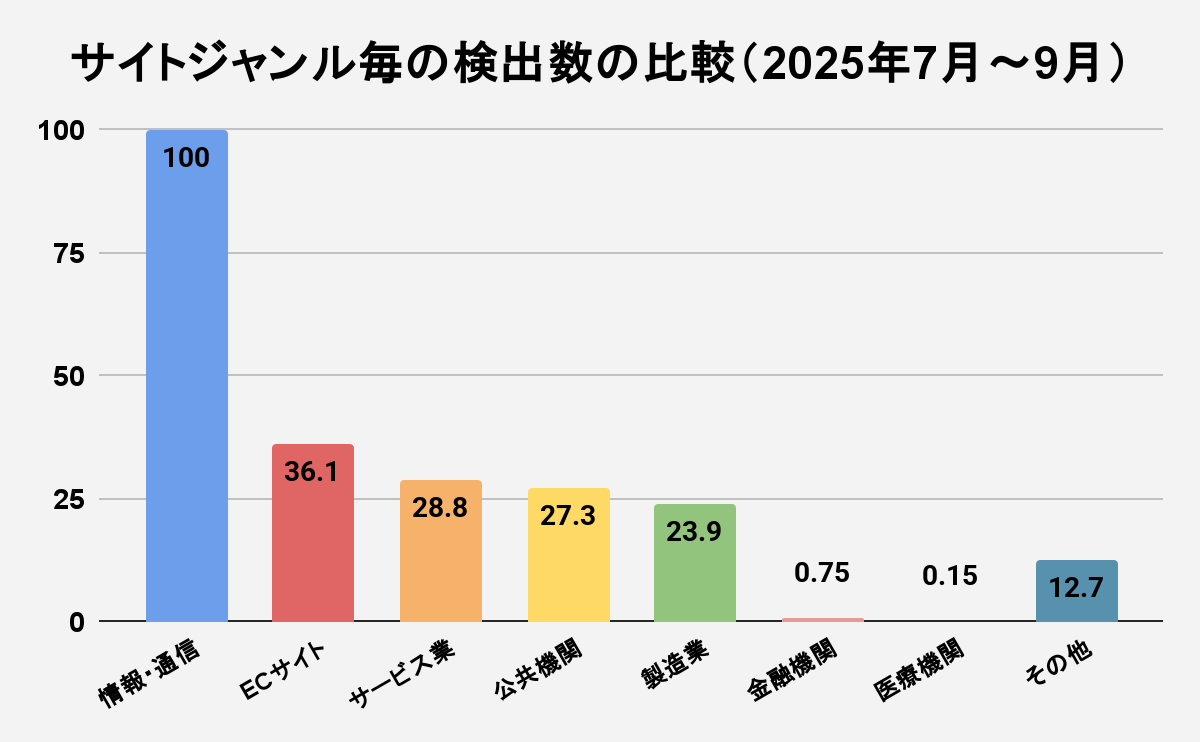

サイトジャンル毎の検出数と攻撃種別

保護対象サイトを「情報・通信」「ECサイト」「サービス業」「公共機関」「製造業」「金融機関」「医療機関」「その他」の8つのジャンルに分類し、ジャンル毎の攻撃に焦点を当て、統計を算出いたしました。

サイトジャンル毎の1サイトあたりの検出数は以下の通りです。ジャンル毎の検出数と対象サイト数により1サイトあたりの検出数を概算しています。

サイトジャンルは最多となった情報・通信の検出数を100とした場合、上位4つのジャンルはECサイトが36.1、サービス業が28.8、公共機関が27.3、という結果になりました。

図5 サイトジャンル毎の検出数の比較(2025年7月~9月)

※情報・通信 を100とした場合で算出

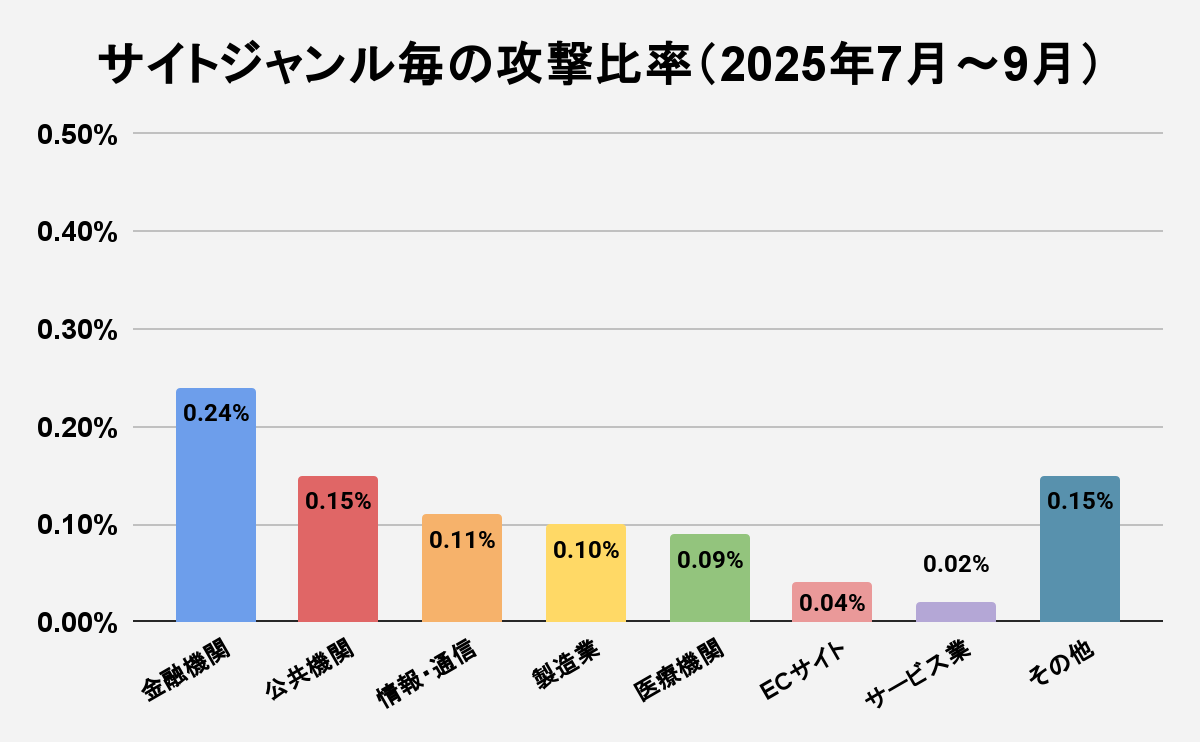

サイトジャンル毎の攻撃比率は以下の通りです。サイトジャンル毎の検出数をアクセス数で割って攻撃比率を算出しています。

サイトジャンル毎の検出数とは異なり金融機関が最多となり、公共機関、情報・通信という結果になりました。

図6 サイトジャンル毎の攻撃比率(2025年7月~9月)

|

サイトジャンル |

攻撃比率 |

|

金融機関 |

0.24% |

|

公共機関 |

0.15% |

|

情報・通信 |

0.11% |

|

製造業 |

0.10% |

|

医療機関 |

0.09% |

|

ECサイト |

0.04% |

|

サービス業 |

0.02% |

|

その他 |

0.15% |

表3 サイトジャンル毎の攻撃比率(2025年7月~9月)

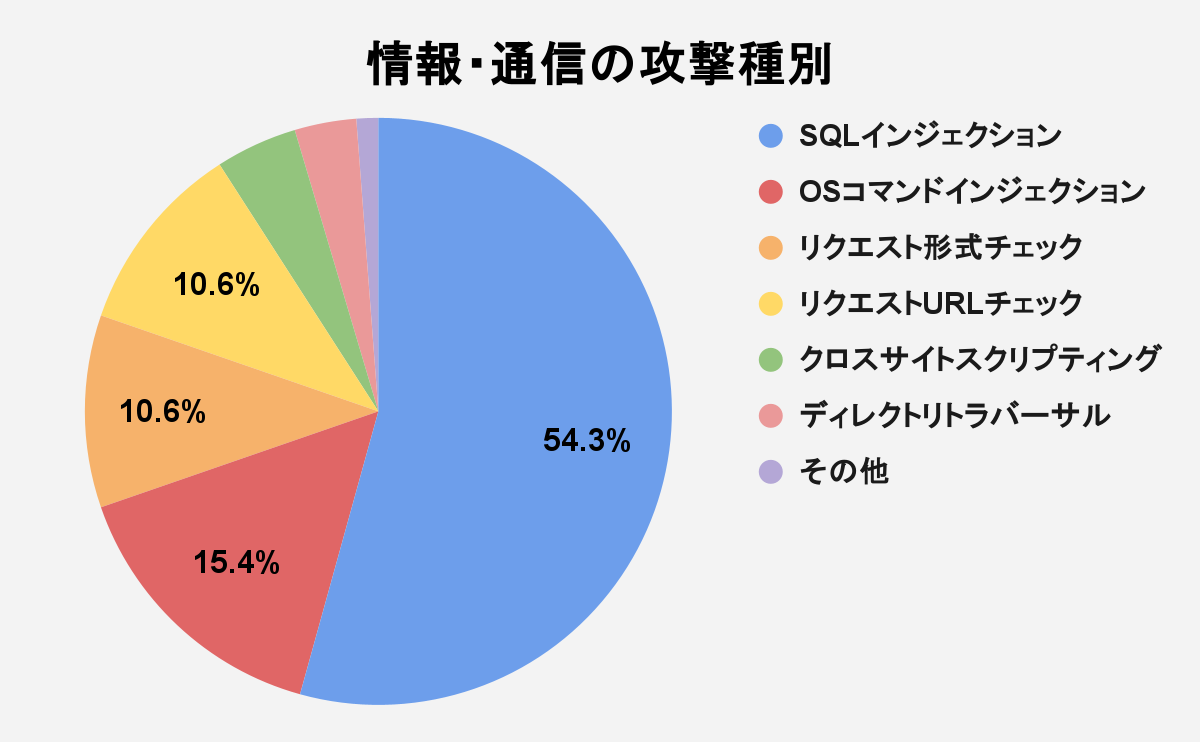

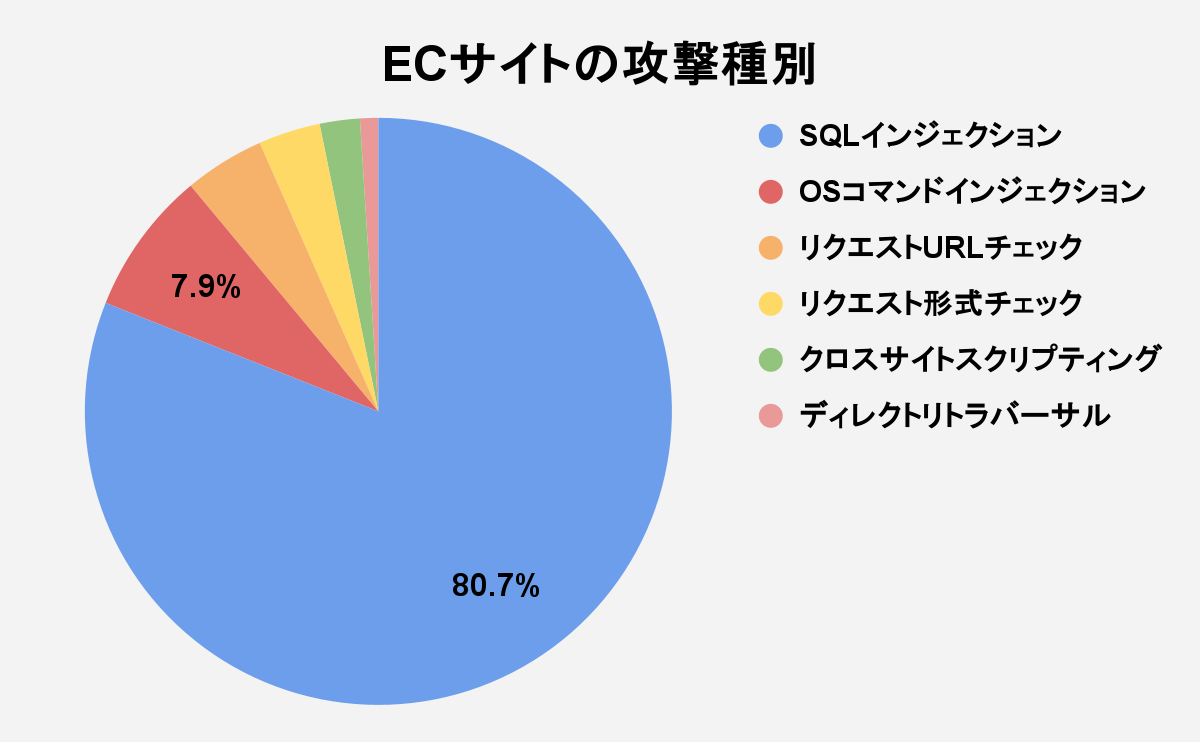

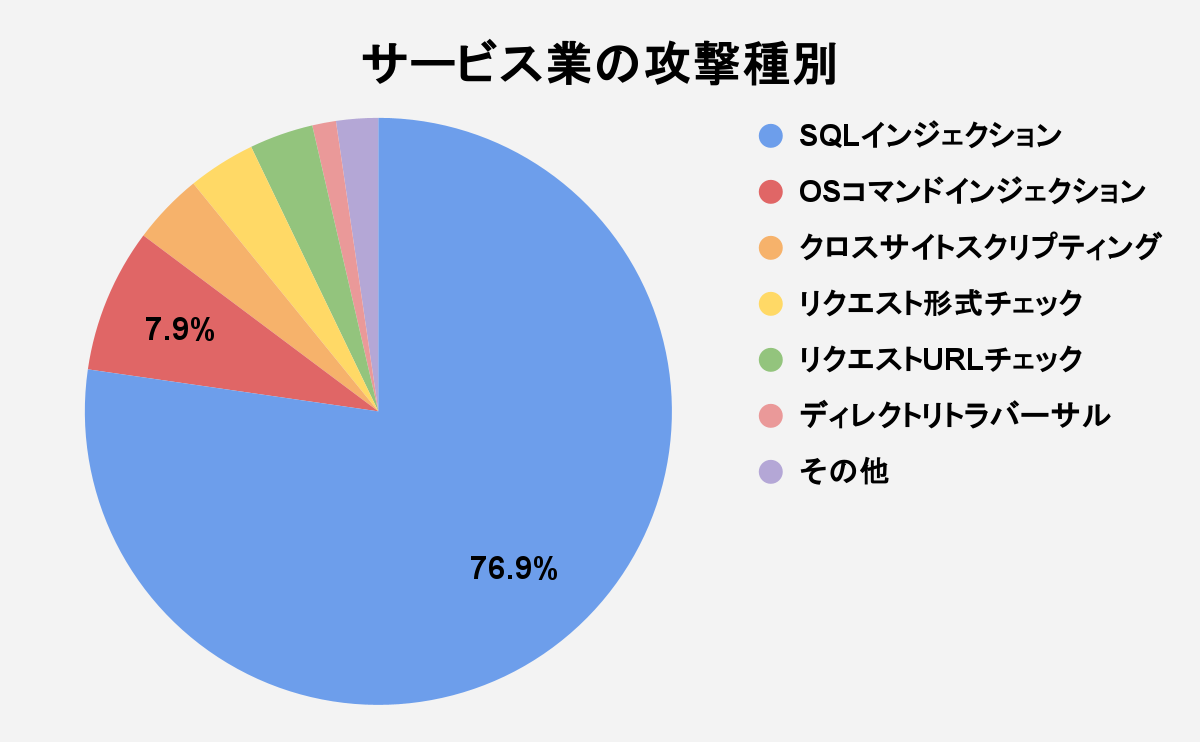

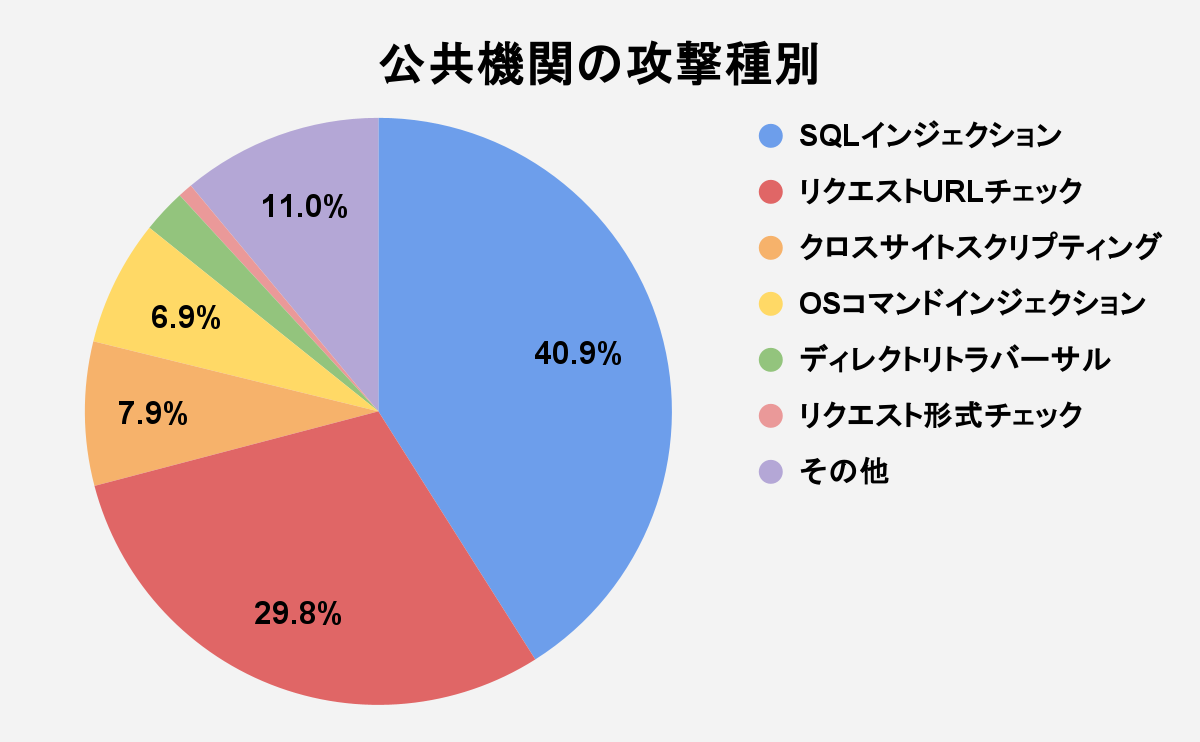

検出数上位4つのサイトジャンルにおける攻撃種別の割合は以下の通りです。

前四半期と同様に各ジャンルでもSQLインジェクションが最多となり、情報・通信、ECサイト、サービス業では50%以上を占める結果となりました。

図7 サイトジャンル毎の攻撃種別(2025年7月~9月)

同一接続元IPアドレスによる複数サイトへの攻撃アクセス

集計期間中(2025年7月~9月)において、同一の接続元IPアドレスから複数のWebサイトを標的とした攻撃に焦点を当て、その統計を算出いたしました。

同一の接続元IPアドレスが攻撃したWebサイト数の上位10件とその攻撃期間は以下の通りです。最も広範囲に攻撃していたIPアドレスは、保護対象サイト全体の33%ものWebサイトへの攻撃を行っていました。

複数のサイトへの攻撃傾向については、接続元(地域)および攻撃期間は多岐にわたり、数日から数十日に及ぶものも確認されました。

また、1位となった接続元IPアドレスのほか、上位10件のうち6個の接続元IPアドレスは第4オクテットのみが異なる同一の接続元(地域)となっており、この類似する接続元IPアドレスは上位10件以外にも多数攻撃アクセスを行っていました。

|

順位 |

接続元IPアドレス |

サイト数の割合 |

攻撃期間 |

|

1 |

非公開 |

33% |

49日間 |

|

2 |

非公開 |

32% |

79日間 |

|

3 |

非公開 |

30% |

5日間 |

|

4 |

非公開 |

28% |

22日間 |

|

5 |

非公開 |

28% |

18日間 |

|

6 |

非公開 |

28% |

54日間 |

|

7 |

非公開 |

27% |

53日間 |

|

8 |

非公開 |

25% |

58日間 |

|

9 |

非公開 |

24% |

50日間 |

|

10 |

非公開 |

22% |

70日間 |

表4 同一接続元IPアドレスが攻撃したWebサイト数 TOP10(2025年7月~9月)

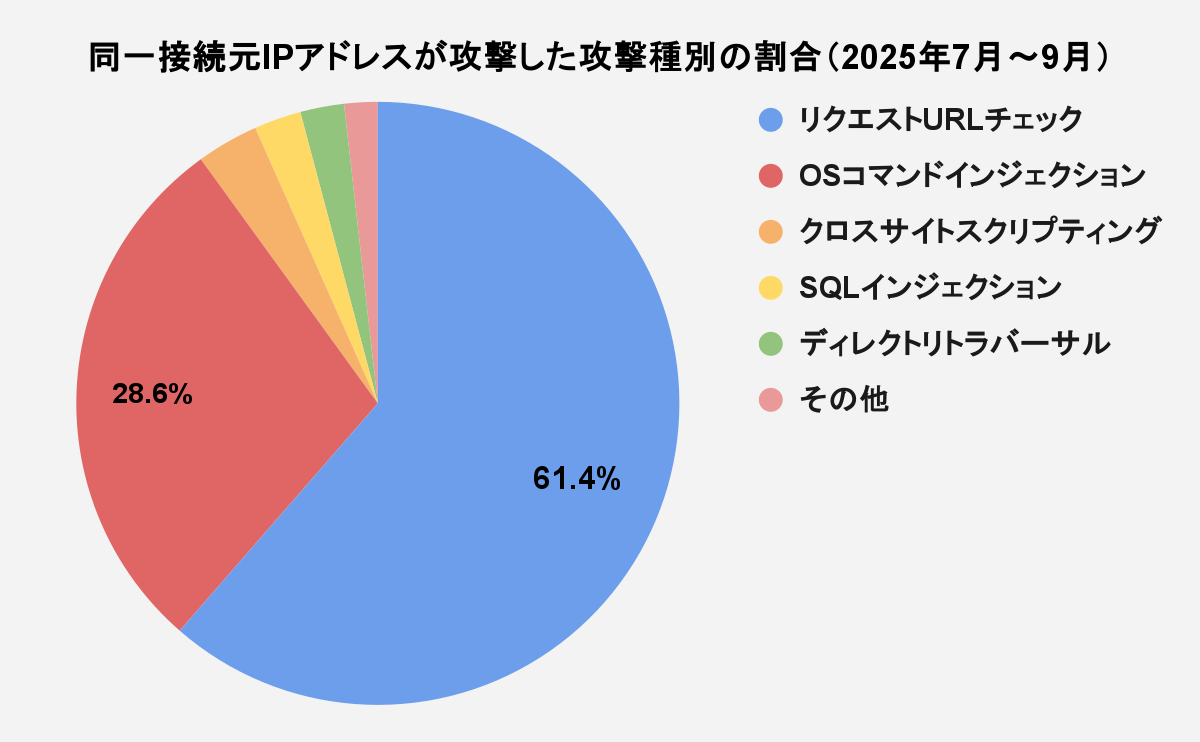

同一の接続元IPアドレスから複数のWebサイトへの攻撃アクセスの上位10件における攻撃種別は以下の通りです。

前述の集計期間全体の攻撃種別では、SQLインジェクションが最多で52.8%を占めましたが、複数のWebサイトへの攻撃アクセスにおいては、リクエストURLチェックが最多で61.4%を占めました。

図8 同一接続元IPアドレスが攻撃した攻撃種別の割合(2025年7月~9月)

|

攻撃種別 |

攻撃種別の割合 |

|

リクエストURLチェック |

61.4% |

|

OSコマンドインジェクション |

28.6% |

|

クロスサイトスクリプティング |

3.3% |

|

SQLインジェクション |

2.5% |

|

ディレクトリトラバーサル |

2.4% |

|

その他 |

1.8% |

表5 同一接続元IPアドレスが攻撃した攻撃種別の割合(2025年7月~9月)

最多となったリクエストURLチェックの検出内容では、設定ファイルやログファイル、バックアップファイルなどの機密情報を含むファイルの取得を試みる攻撃が多数を占めました。

上位10件が試行したファイル取得の試みのうち、「*.old」の取得を試行する攻撃が最多で10%、次いで「.env.bak」が8%、「.env.old」が7%という結果でした。

|

順位 |

ファイル名 |

試行の割合 |

|

1 |

*.old |

10% |

|

2 |

.env.bak |

8% |

|

3 |

.env.old |

7% |

|

4 |

error.log |

4% |

|

5 |

application.conf |

3% |

|

6 |

debug.log |

3% |

|

7 |

laravel.log |

2% |

|

8 |

ecosystem.config.js |

2% |

|

9 |

app.config.js |

2% |

|

10 |

access.log |

2% |

表6 同一接続元IPアドレスによるファイル取得の試行割合(2025年7月~9月)

2025年第3四半期のコメント

前回のレポートから「サイトジャンル」をこのレポートに追加しました。

前回は、サイトジャンル毎の検出数(サイト毎)と、サイトジャンル毎の攻撃比率(サイト毎)では、どちらもECサイトがトップでした。

今回は「検出数」はECサイトがトップですが、「攻撃比率」は金融機関がトップ、公共機関が第2位、前回トップのECサイトは6位となりました。この結果については、今期のECサイトへのアクセス数が、他のジャンルと比較して非常に大きかったことを示しています。

「同一接続元IPアドレスによる複数サイトへの攻撃アクセス」も前回のレポートから追加したものです。これらのアクセスは悪性のボットからのものと考えられ、前回と同じく、「リクエストURLチェック」の攻撃が最多となりました。

今回は、この「リクエストURLチェック」の内容について、どのようなURLへのアクセスが多いのかを集計してみました。拡張子として”.old”、”.bak”がついているファイル名が上位を占めています。

“.old”、”.bak”等の拡張子は、主にバックアップファイルとして、変更前のファイルを一時保存する目的で作成されることが多いです。これらのファイルがアクセスされて特に危険なのは、PHP等のプログラムのソースがパックアップファイルとして保存されている場合です。

プログラムのソースファイルは、適切な拡張子(”.php”等)であれば通常内容を外部から確認することができません。”.old”や”.bak”等の拡張子でバックアップとしてサーバーに残っている状態で、そこにアクセスできれば、通常見ることができないプログラムの内容を外部から見られてしまうことになります。データベースのパスワードが漏洩したり、プログラムのソースコードを解析され、脆弱性を発見される可能性も考えられます。

“.old”や”.bak”等の拡張子を持ったバックアップファイルを、サーバーに放置するのはとても危険です。サーバー上の公開ディレクトリに、これらのファイルを置かないように気をつけましょう。

EGセキュアソリューションズ株式会社

SiteGuard事業部 開発部 部長 直岡 克起